网络技术

H3C网络技术

H3C 设备CLI(命令行)管理

H3C基础配置知识

H3C 设备型号概述

H3C网络端口基础信息与配置

H3C网络设备概述

HCL模拟器使用简介

H3C WX2540H 本地portal认证+本地用户认证实现web认证

网络的基本概念与定义

VLAN简介与配置

生成树配置

STP简介与配置

RSTP简介

MSTP基本概念

交换机FTP和TFTP操作

配置文件与升级

网络设备登录管理方式

网络设备文件系统操作

H3C MSR路由器出口双线负载均衡

策略路由配置

以太网链路聚合

DHCP中继

防火墙简单配置实验

华为_HCIP

认识设备-硬件架构与逻辑平面

路由基础-HCIP

OSPF路由基础概述

Router LSA详解

OSPF-Network LSA(二类LSA)与区域内路由计算

OSPF-区域间路由计算

计算机网络-OSPF防环机制

计算机网络-RIP动态路由协议简介

OSPF区域外部路由计算

OSPF特殊区域-Stub区域

计算机网络-NSSA区域与Totally NSSA区域

OSPF路由汇总

OSPF其它特性

IS-IS路由协议基础概念

IS-IS基础概念二

IS-IS邻接关系建立

IS-IS链路状态数据库同步

IS-IS路由计算

IPv6基础概念

IPv6缩写规范与地址分类

ICMPv6基础知识

ICMPv6之NDP协议

计算机网络-IPv6地址配置

DHCPv6基础概念

DHCPv6配置

IPv6路由配置

路由策略与路由工具

计算机网络-Filter-Policy过滤策略

Route-Policy路由策略

策略路由概念与应用

MQC策略简介与配置

流量过滤策略

BGP的背景与概述

BGP基本概念

BGP报文类型简介

BGP状态机制与对等体表项

BGP路由生成与路由表

BGP路由通告原则

BGP基础实验配置

BGP路由优选概述

BGP路由优选原则一Preferred-Value

BGP路由优选原则二-本地优先级

BGP路由优选原则三-路由类型

BGP路由优选原则四-AS_Path属性

BGP路由优选原则五-Origin属性优选

BGP路由优选原则六-优选MED属性值最小的路由

BGP路由优选原则七-EBGP优于IBGP

BGP路由优选原则八-优选IGP Cost值小的路由

BGP路由负载分担

BGP路由反射器与Cluster list选路原则

BGP路由优选原则九-优选Router ID小的设备通告的路由

计算机网络-IP组播基础

组播地址与组播网络组成

组播数据转发原理与RPF

组播分发树与组播协议

IGMP协议简介

IGMPv1工作原理

IGMPv2工作原理简介

IGMPv3的工作原理

IGMP Snooping特性

计算机网络-PIM协议基础概念

PIM-DM密集模式工作原理

基于PIM-DM+IGMP的组播实验配置

PIM-SM(ASM)基础

PIM-SM(SSM)基本原理

PIM-SM组播实验

BFD检测机制

BFD配置实验

VRRP基础概念

VRRP工作原理与选举过程

VRRP主备切换与主备回切

VRRP基础实验一

RSTP基础概念

RSTP工作原理与P/A机制

MSTP概述

MSTP基础概念

MSTP工作原理概述

MSTP基础实验一(单域多实例)

计算机网络-VPN虚拟专用网络概述

计算机网络-GRE(通用路由封装协议)简介

GRE-动态路由协议实验

IPSec VPN基本概念

IPSec VPN工作原理

IPSec VPN基础实验一(主模式)

GRE Over IPSec实验

计算机网络-L2TP VPN基础概念与原理

L2TP VPN基础实验配置

L2TP Over IPSec基础实验

SSH理论基础

VRF基本概念

MPLS基础概念

MPLS转发原理

MPLS静态标签实验

计算机网络-LDP标签分发协议

LDP工作原理-LDP会话建立

LDP标签发布与管理

LDP工作过程详解

VPN实例应用于交换机带外管理接口

H3C V7防火墙IPSECVPN配置(主模式配置)

网络设备拨号设置

网络地址分类与子网划分

防火墙区域以及安全策略配置(命令行版)

H3C V7 IPSEC_VPN配置(野蛮模式配置)

华为_HCIA

路由基础

以太网交换基础

VLAN的原理与配置

VLAN间通信

STP生成树简介

华为VRP系统简介

NAT网络地址转换

ACL访问控制列表

AAA的原理与配置

DHCP配置

链路聚合原理与配置

PPP与PPPoE协议

OSPF路由基础

无线通信基础原理

无线组网基本概念

无线网络配置原理与步骤

典型无线组网实验配置

网络设备防火墙是什么?

防火墙工作原理与安全策略

华为VRP系统基础命令配置

本文档使用 MrDoc 发布

-

+

首页

L2TP VPN基础实验配置

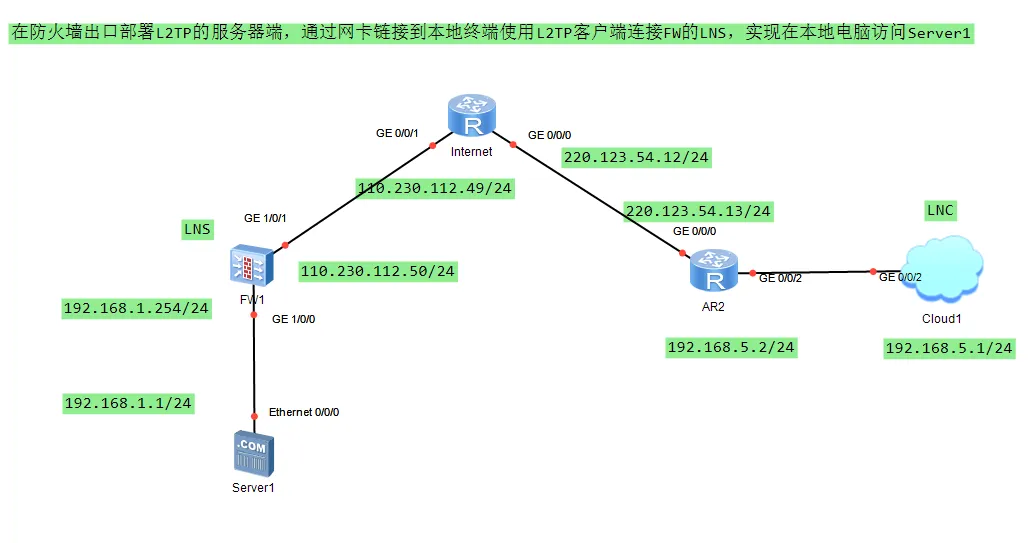

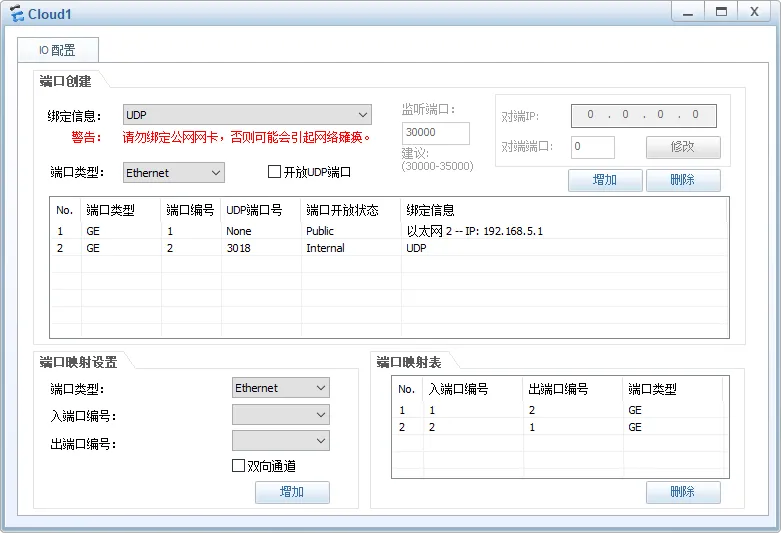

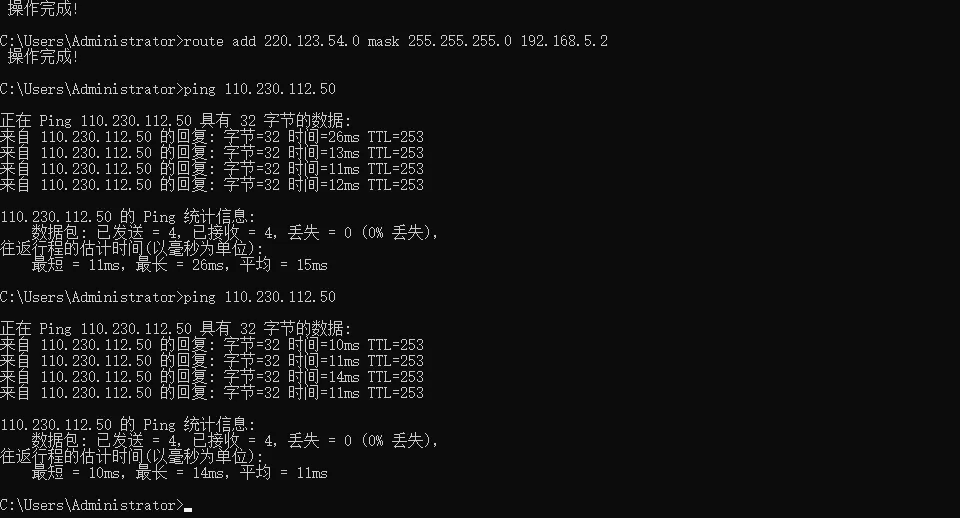

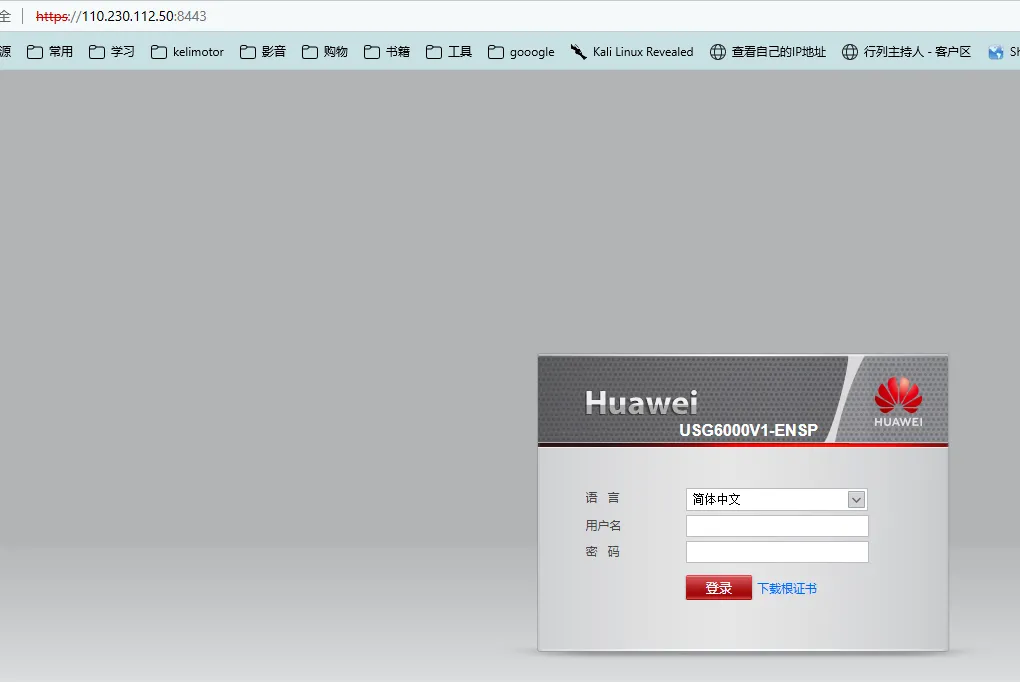

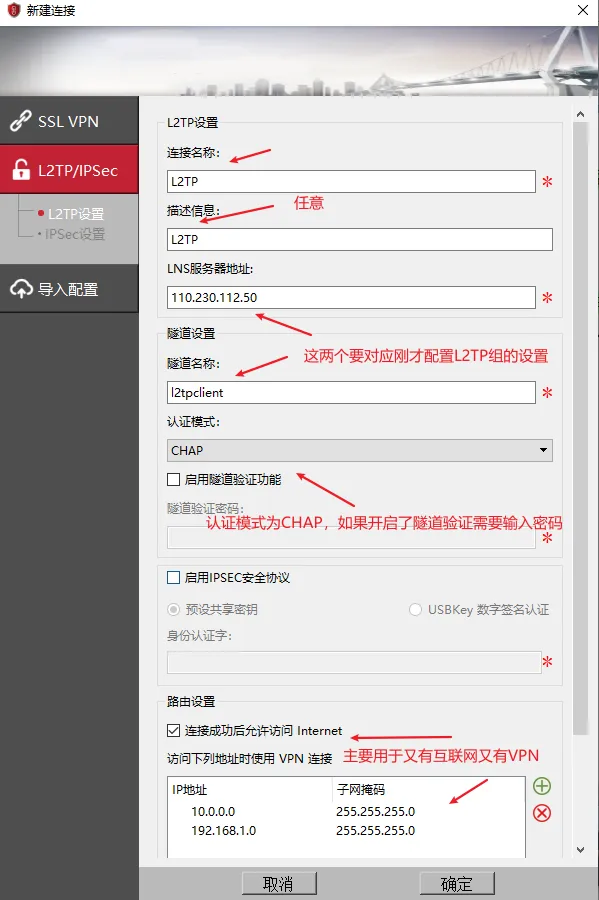

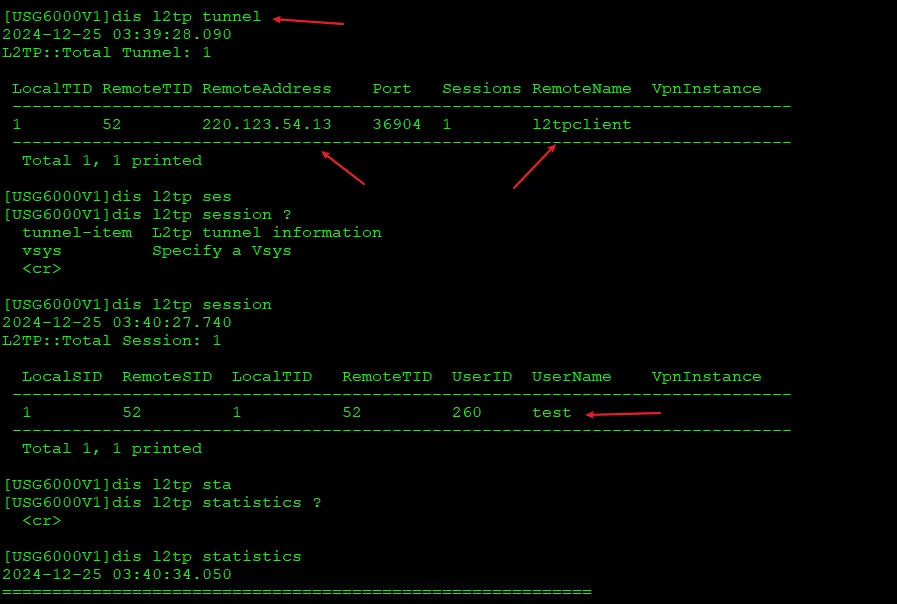

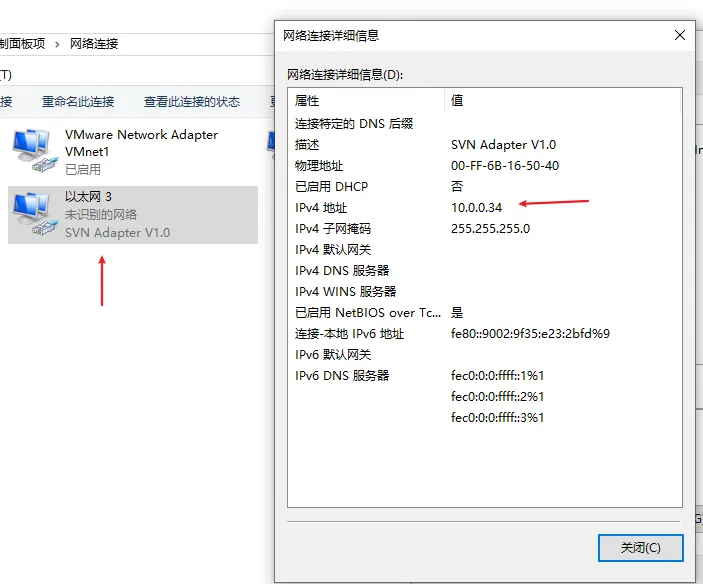

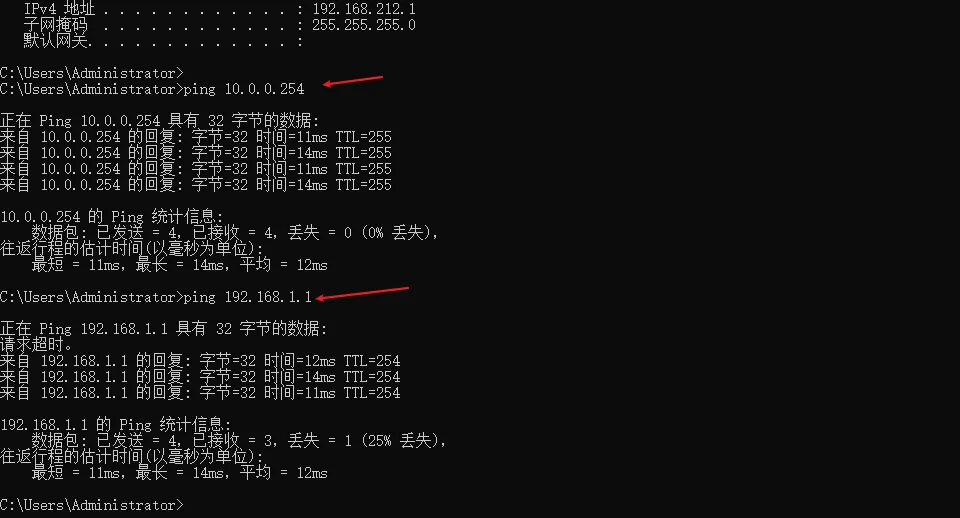

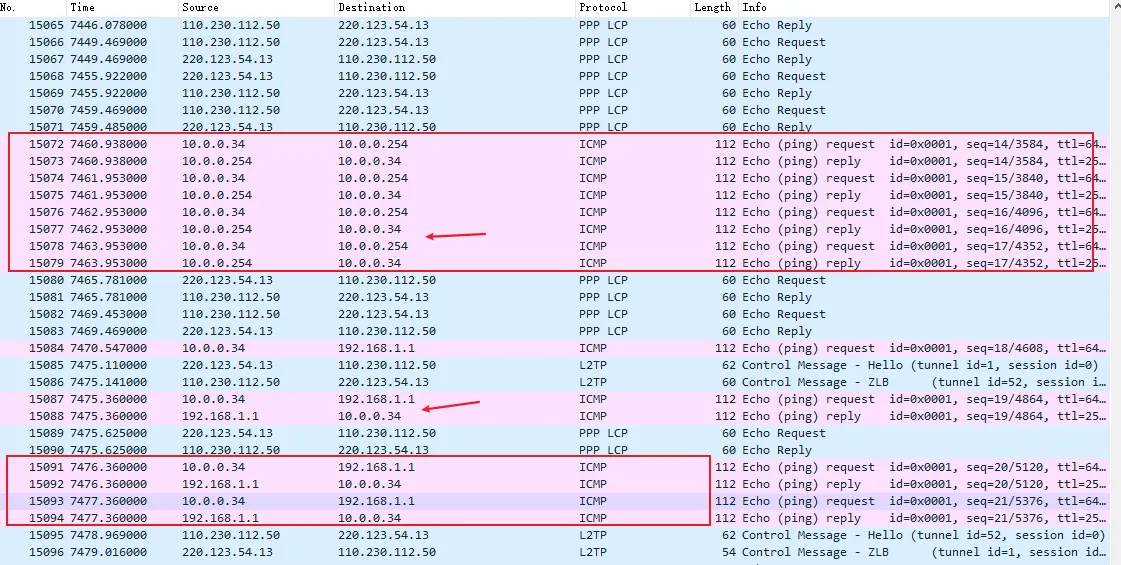

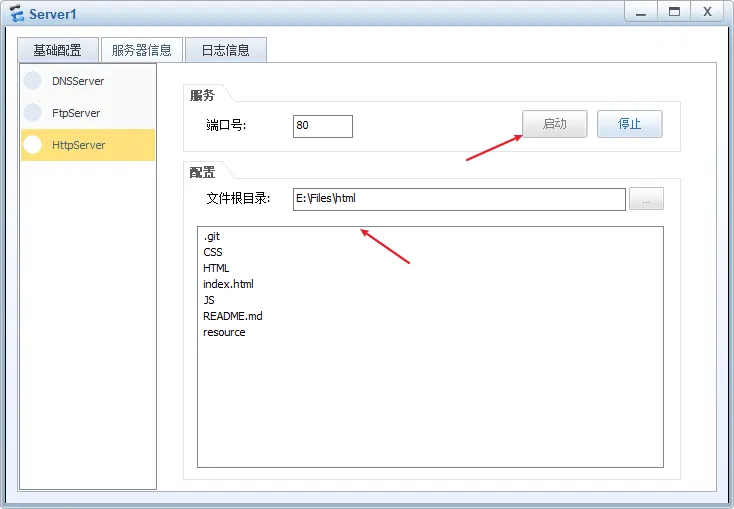

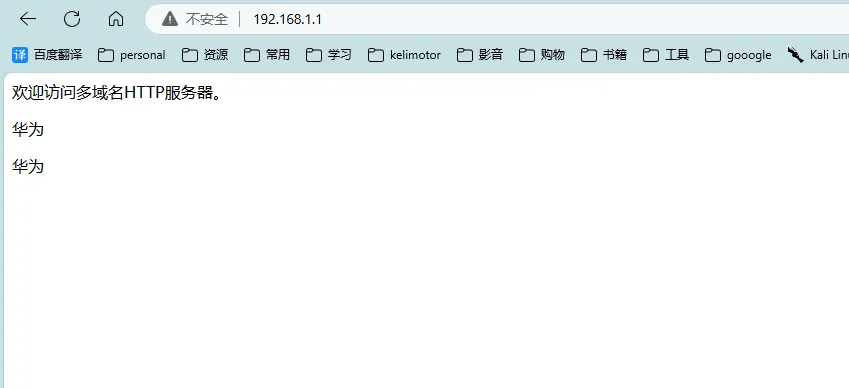

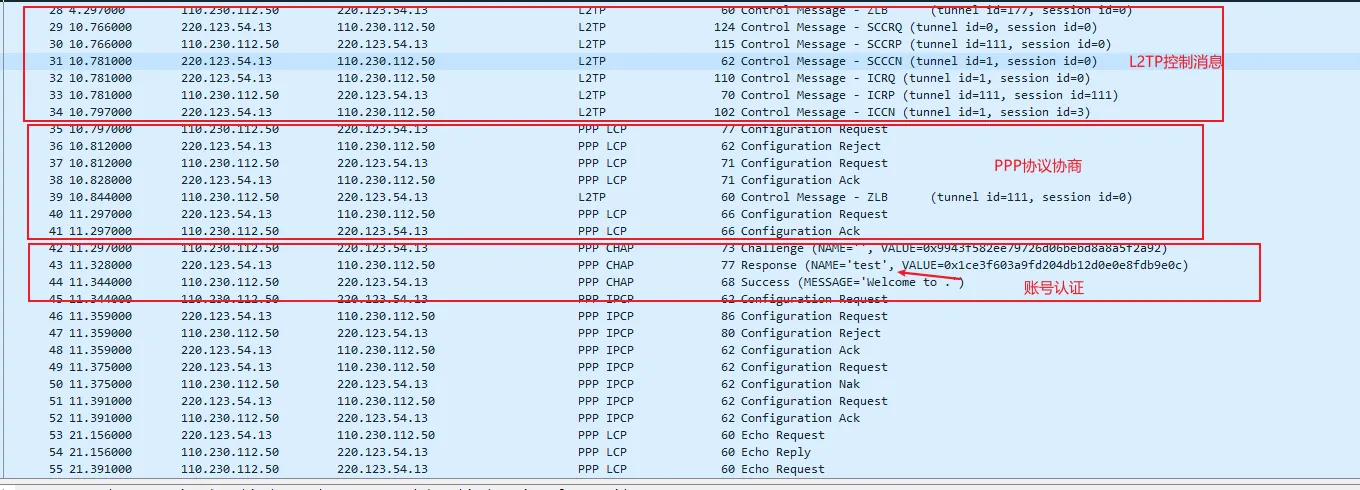

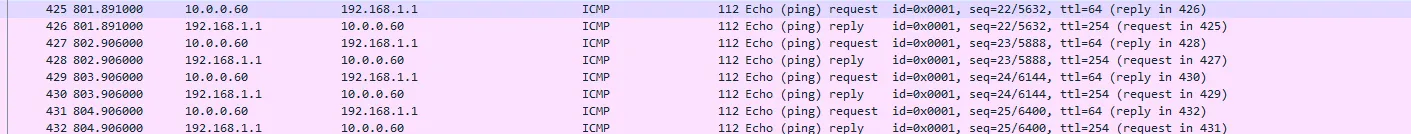

## 一、概述 上次大概了解了L2TP的基本原理和使用场景,今天来模拟一个小实验,使用Ensp的网卡桥接到本地电脑试下L2TP拨号,今天主要使用标准的L2TP,其实在这个基础上可以加上IPSec进行加密,提高安全性。  拓扑说明,在防火墙FW1出口配置L2TP服务器,Internet模拟互联网,AR2模拟远程移动用户网关,通过云桥接到我本地的电脑终端,在电脑终端上通过L2TP客户端拨号连接到LNS。相关的桥接本地网卡这里不做具体讲解,需要注意的是我这里使用的地址可能是公网地址,因此可能需要禁用物理网卡或者添加拓扑里面的路由到本地电脑。 cmd添加路由的命令大致如下: ```ssh # 添加的路由临时有效,重启失效 route add 110.230.112.0 mask 255.255.255.0 192.168.5.2 route add 220.123.54.0 mask 255.255.255.0 192.168.5.2 ```  网卡桥接:  ## 二、基础配置 先完成基础的IP地址以及路由配置。 ```ssh AR2: # 配置公网接口并应用NAT interface GigabitEthernet0/0/0 ip address 220.123.54.13 255.255.255.0 nat outbound 3000 # interface GigabitEthernet0/0/2 ip address 192.168.5.2 255.255.255.0 # 配置默认路由 ip route-static 0.0.0.0 0.0.0.0 220.123.54.12 # 配置ACL用于NAT acl number 3000 rule 5 permit ip source 192.168.5.0 0.0.0.255 Internet: # 只需要配置接口即可 interface GigabitEthernet0/0/0 ip address 220.123.54.12 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 110.230.112.49 255.255.255.0 FW1:防火墙如果不需要配置策略可以全部放通,以及加入安全域 # 配置ACL acl number 3000 rule 5 permit ip source 192.168.1.0 0.0.0.255 # nat策略 nat-policy rule name all source-zone trust destination-zone untrust action source-nat easy-ip # 默认路由 ip route-static 0.0.0.0 0.0.0.0 110.230.112.49 # 安全区域 firewall zone trust set priority 85 add interface GigabitEthernet0/0/0 add interface GigabitEthernet1/0/0 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/1 add interface Virtual-Template0 add interface Virtual-if0 # 内网服务器网关接口 interface GigabitEthernet1/0/0 undo shutdown ip address 192.168.1.254 255.255.255.0 service-manage http permit service-manage https permit service-manage ping permit service-manage ssh permit service-manage snmp permit service-manage telnet permit # 公网出口 interface GigabitEthernet1/0/1 undo shutdown ip address 110.230.112.50 255.255.255.0 service-manage http permit service-manage https permit service-manage ping permit service-manage ssh permit service-manage snmp permit service-manage telnet permit # 安全策略: security-policy default action permit # 如果不需要配置策略,直接将default动作设置为允许即可,下面的是我前面配置的 rule name local-trust source-zone local action permit rule name trust-any source-zone trust action permit rule name untrust-local source-zone untrust destination-zone local action permit rule name l2tp-in description L2TP策略(l2tp-gp)引入 source-zone local action permit rule name any action permit ``` 上面配置完成后通过NAT可以使我的本地终端能够访问到FW1的出口地址。  如果想要通过网页进行配置,也可以开启防火墙的web功能。缺省端口为8443,https。 ```ssh # 开启web管理 web-manager enable # 针对admin账号授予web权限 manager-user admin service-type web terminal level 15 ```  ## 三、L2TP配置 配置流程如下: - 创建地址池 - 创建服务模板 - 创建拨号模板 - 开启L2TP ```ssh # 创建一个地址池,前面我们已经讲了L2TP是结合了PPP协议拨号来实现建立隧道,ppp协议中通过C/S模式进行拨号获取ip和信息 ip pool l2tp network 10.0.0.0 mask 255.255.255.0 # 在aaa中创建一个服务模板,调用地址池,再绑定到拨号用户上 aaa service-scheme l2tp ip-pool l2tp # 配置认证域,使用缺省default,简单说就是我们通过 aaa domain default service-scheme l2tp service-type l2tp internet-access mode password reference user current-domain # 创建一个虚拟拨号模板 interface Virtual-Template0 ppp authentication-mode chap # 使用chap验证 remote service-scheme l2tp # 使用l2tp服务模板进行验证 ip address 10.0.0.254 255.255.255.0 # 类似于网关地址,建议于地址池同网段 # 创建一个l2tp组,简单说就是通过虚拟拨号模板都在这个组里面,通过在组里面设置隧道的认证和域 l2tp-group l2tp-gp # 创建一个l2tp-gp的组 undo tunnel authentication # 关闭隧道认证,安全起见可以开启,必须两端一致 tunnel name LNS # 服务器端隧道名称为LNS allow l2tp virtual-template 0 remote l2tpclient domain default # 这里调用虚拟模板0,远端隧道也就是客户端隧道名称为"l2tpclient",需要对应才行。 # 创建拨号用户 user-manage user test # 用于客户端拨号 password Aa12345678 # 启用L2TP服务功能 l2tp enable ``` 客户端连接,安装L2TP客户端。    点击保存确定,然后回到登录界面。    ## 四、验证L2TP VPN连接 验证VPN连接:     业务测试:我在FW1下面的服务器开启一个httpd的服务,通过我连接上VPN后访问进行测试。   抓包分析:   需要注意这里是单纯的L2TP,数据包是明文的,可以看到数据包头部。 到这里基本的L2TP就实现了,其实也不算很难吧。

Chuck

2024年12月25日 13:33

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

分享

链接

类型

密码

更新密码