网络技术

H3C网络技术

H3C 设备CLI(命令行)管理

H3C基础配置知识

H3C 设备型号概述

H3C网络端口基础信息与配置

H3C网络设备概述

HCL模拟器使用简介

H3C WX2540H 本地portal认证+本地用户认证实现web认证

网络的基本概念与定义

VLAN简介与配置

生成树配置

STP简介与配置

RSTP简介

MSTP基本概念

交换机FTP和TFTP操作

配置文件与升级

网络设备登录管理方式

网络设备文件系统操作

H3C MSR路由器出口双线负载均衡

策略路由配置

以太网链路聚合

DHCP中继

防火墙简单配置实验

华为_HCIP

认识设备-硬件架构与逻辑平面

路由基础-HCIP

OSPF路由基础概述

Router LSA详解

OSPF-Network LSA(二类LSA)与区域内路由计算

OSPF-区域间路由计算

计算机网络-OSPF防环机制

计算机网络-RIP动态路由协议简介

OSPF区域外部路由计算

OSPF特殊区域-Stub区域

计算机网络-NSSA区域与Totally NSSA区域

OSPF路由汇总

OSPF其它特性

IS-IS路由协议基础概念

IS-IS基础概念二

IS-IS邻接关系建立

IS-IS链路状态数据库同步

IS-IS路由计算

IPv6基础概念

IPv6缩写规范与地址分类

ICMPv6基础知识

ICMPv6之NDP协议

计算机网络-IPv6地址配置

DHCPv6基础概念

DHCPv6配置

IPv6路由配置

路由策略与路由工具

计算机网络-Filter-Policy过滤策略

Route-Policy路由策略

策略路由概念与应用

MQC策略简介与配置

流量过滤策略

BGP的背景与概述

BGP基本概念

BGP报文类型简介

BGP状态机制与对等体表项

BGP路由生成与路由表

BGP路由通告原则

BGP基础实验配置

BGP路由优选概述

BGP路由优选原则一Preferred-Value

BGP路由优选原则二-本地优先级

BGP路由优选原则三-路由类型

BGP路由优选原则四-AS_Path属性

BGP路由优选原则五-Origin属性优选

BGP路由优选原则六-优选MED属性值最小的路由

BGP路由优选原则七-EBGP优于IBGP

BGP路由优选原则八-优选IGP Cost值小的路由

BGP路由负载分担

BGP路由反射器与Cluster list选路原则

BGP路由优选原则九-优选Router ID小的设备通告的路由

计算机网络-IP组播基础

组播地址与组播网络组成

组播数据转发原理与RPF

组播分发树与组播协议

IGMP协议简介

IGMPv1工作原理

IGMPv2工作原理简介

IGMPv3的工作原理

IGMP Snooping特性

计算机网络-PIM协议基础概念

PIM-DM密集模式工作原理

基于PIM-DM+IGMP的组播实验配置

PIM-SM(ASM)基础

PIM-SM(SSM)基本原理

PIM-SM组播实验

BFD检测机制

BFD配置实验

VRRP基础概念

VRRP工作原理与选举过程

VRRP主备切换与主备回切

VRRP基础实验一

RSTP基础概念

RSTP工作原理与P/A机制

MSTP概述

MSTP基础概念

MSTP工作原理概述

MSTP基础实验一(单域多实例)

计算机网络-VPN虚拟专用网络概述

计算机网络-GRE(通用路由封装协议)简介

GRE-动态路由协议实验

IPSec VPN基本概念

IPSec VPN工作原理

IPSec VPN基础实验一(主模式)

GRE Over IPSec实验

计算机网络-L2TP VPN基础概念与原理

L2TP VPN基础实验配置

L2TP Over IPSec基础实验

SSH理论基础

VRF基本概念

MPLS基础概念

MPLS转发原理

MPLS静态标签实验

计算机网络-LDP标签分发协议

LDP工作原理-LDP会话建立

LDP标签发布与管理

LDP工作过程详解

VPN实例应用于交换机带外管理接口

H3C V7防火墙IPSECVPN配置(主模式配置)

网络设备拨号设置

网络地址分类与子网划分

防火墙区域以及安全策略配置(命令行版)

H3C V7 IPSEC_VPN配置(野蛮模式配置)

华为_HCIA

路由基础

以太网交换基础

VLAN的原理与配置

VLAN间通信

STP生成树简介

华为VRP系统简介

NAT网络地址转换

ACL访问控制列表

AAA的原理与配置

DHCP配置

链路聚合原理与配置

PPP与PPPoE协议

OSPF路由基础

无线通信基础原理

无线组网基本概念

无线网络配置原理与步骤

典型无线组网实验配置

网络设备防火墙是什么?

防火墙工作原理与安全策略

华为VRP系统基础命令配置

本文档使用 MrDoc 发布

-

+

首页

防火墙简单配置实验

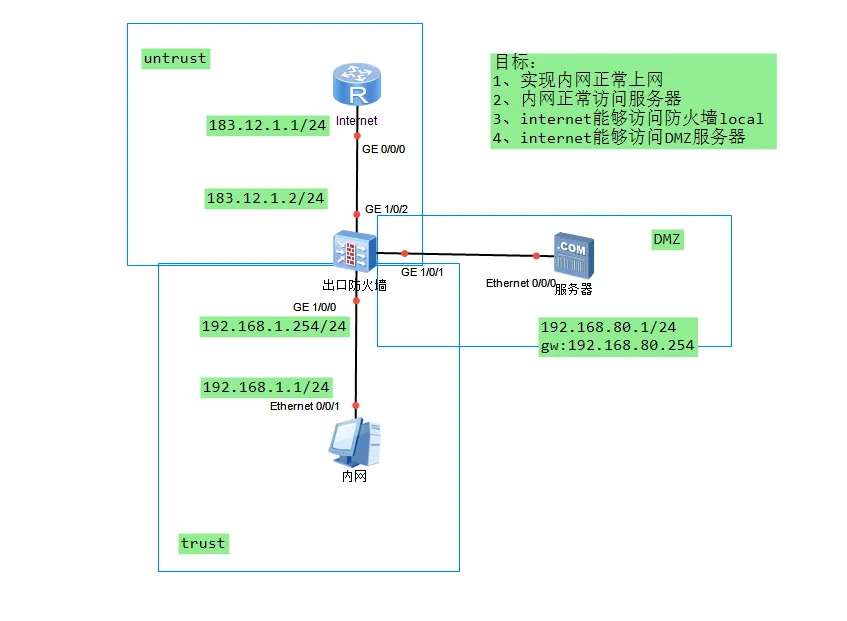

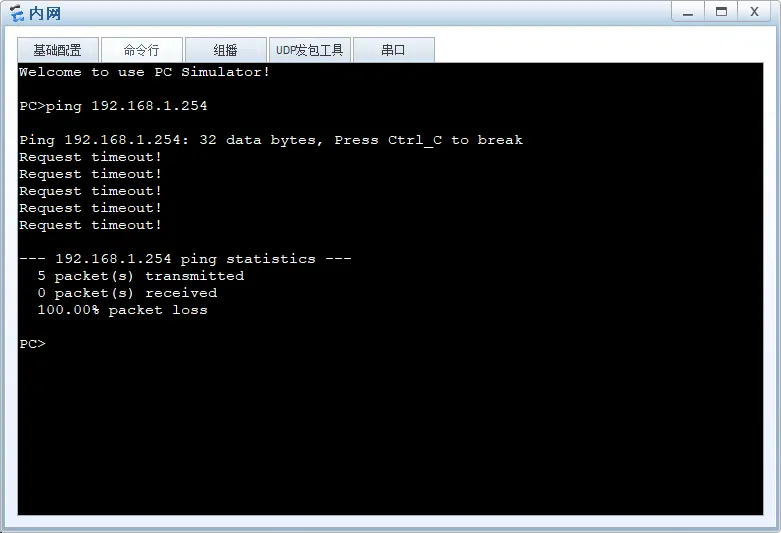

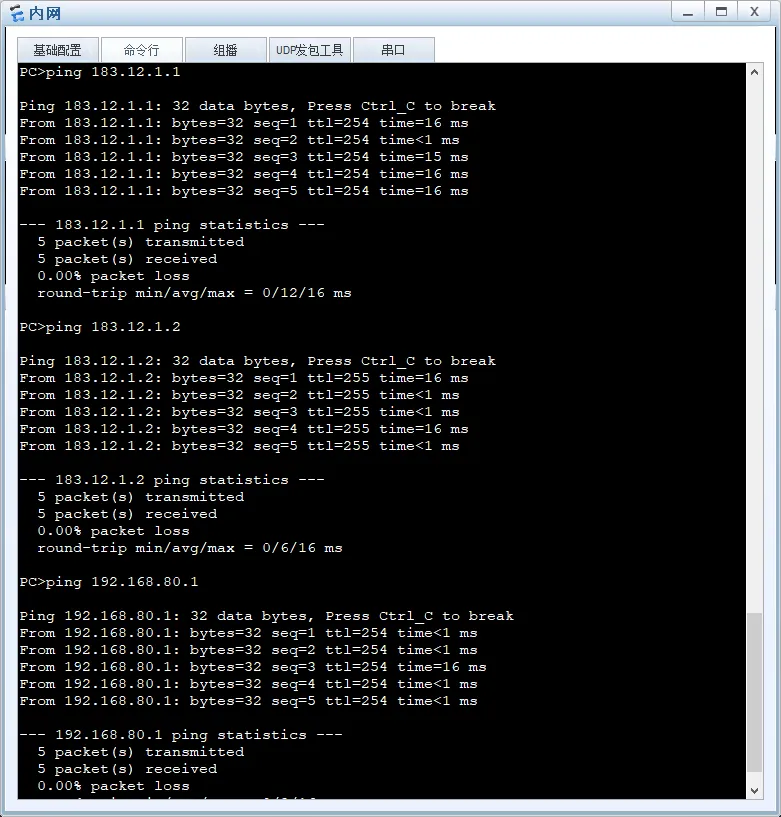

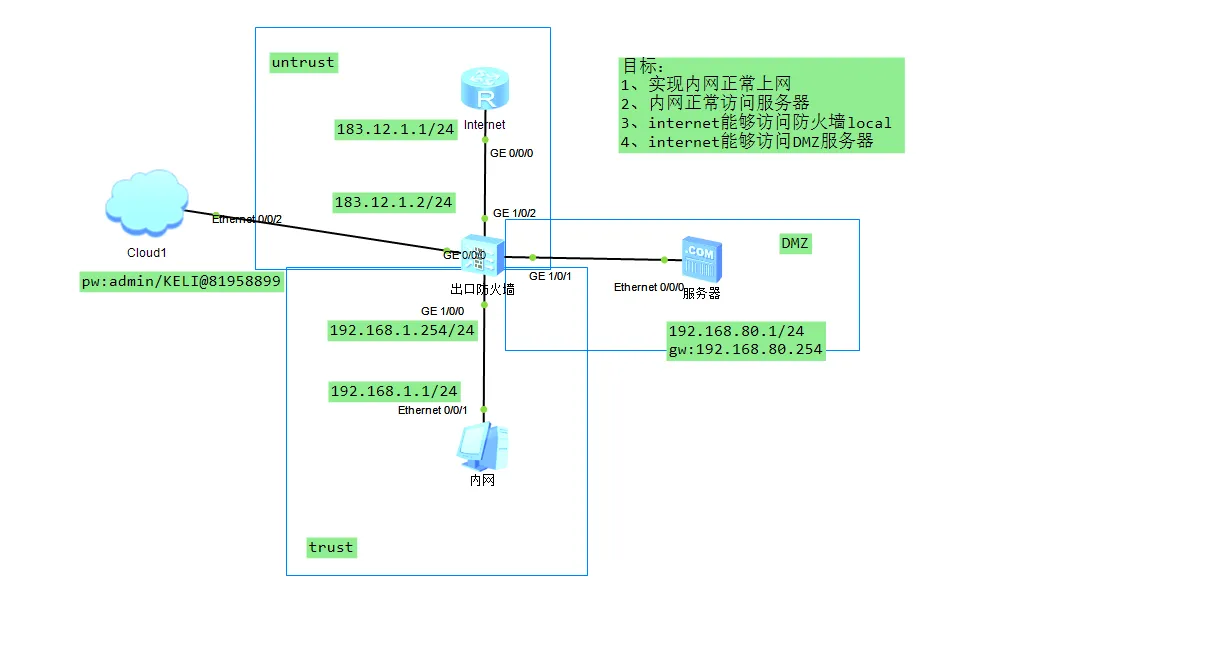

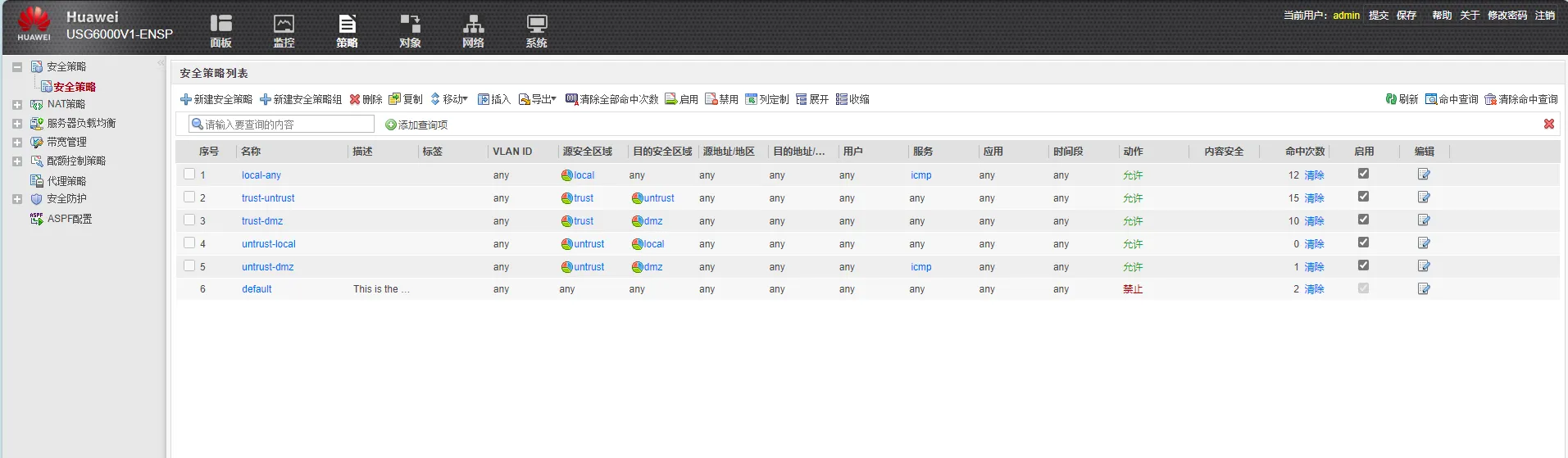

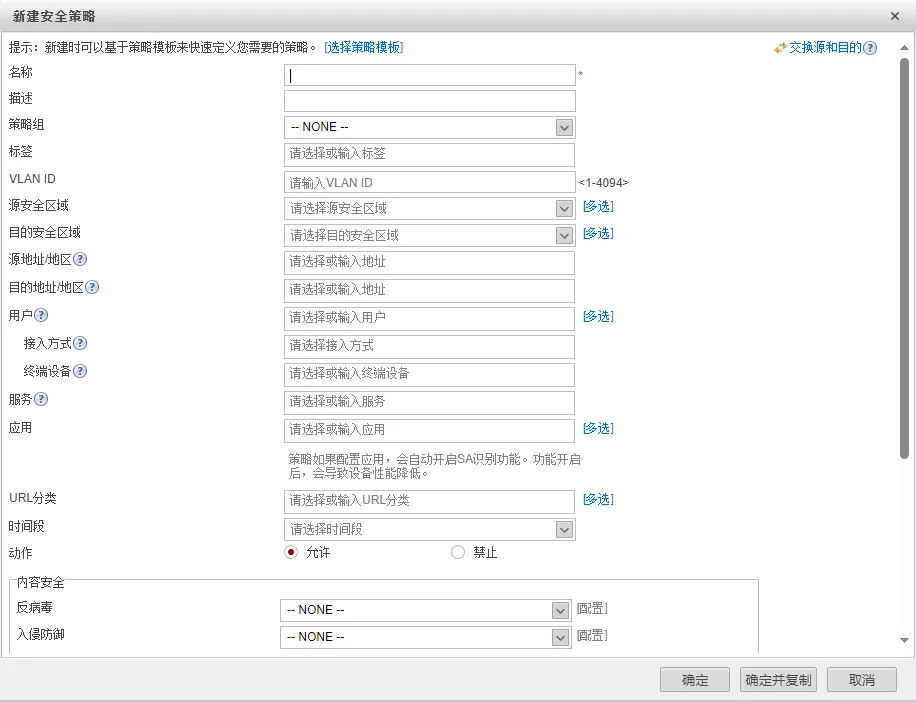

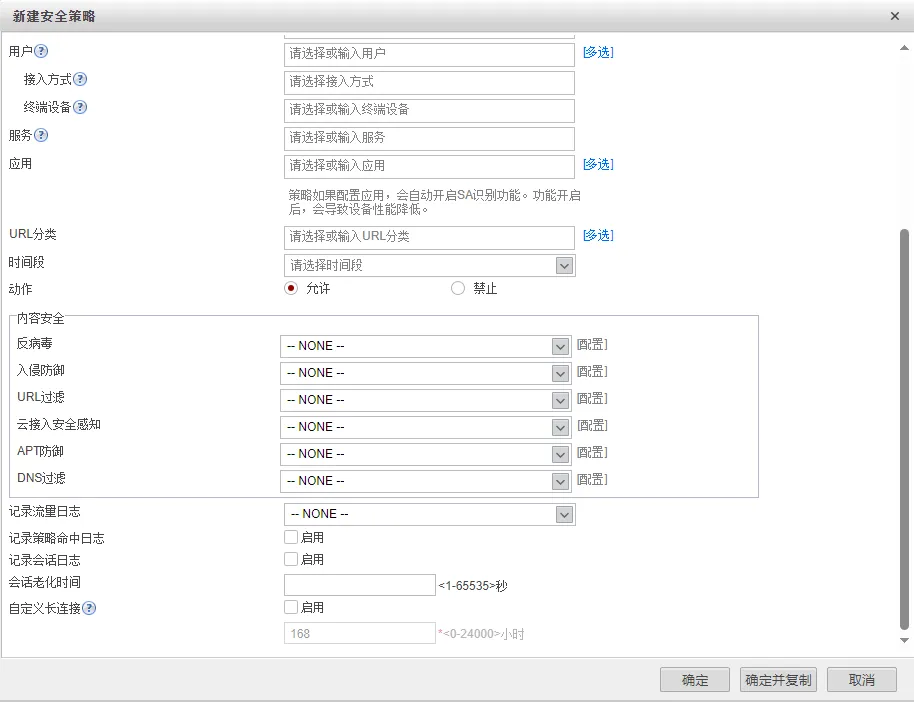

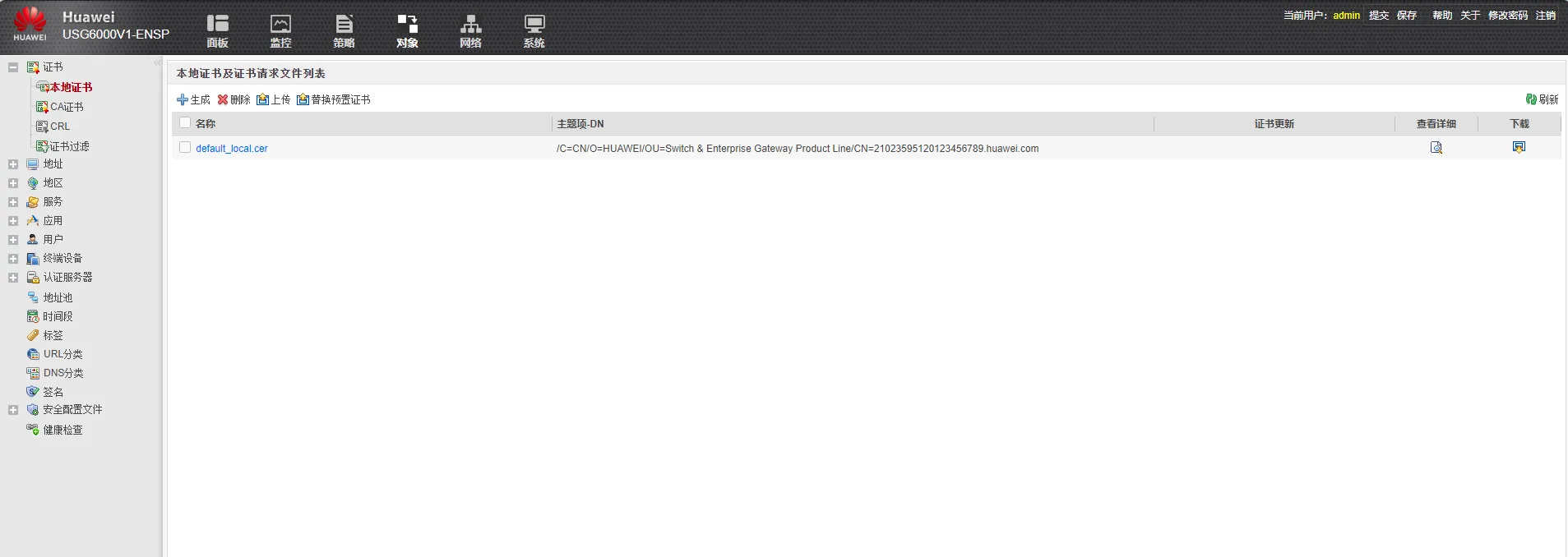

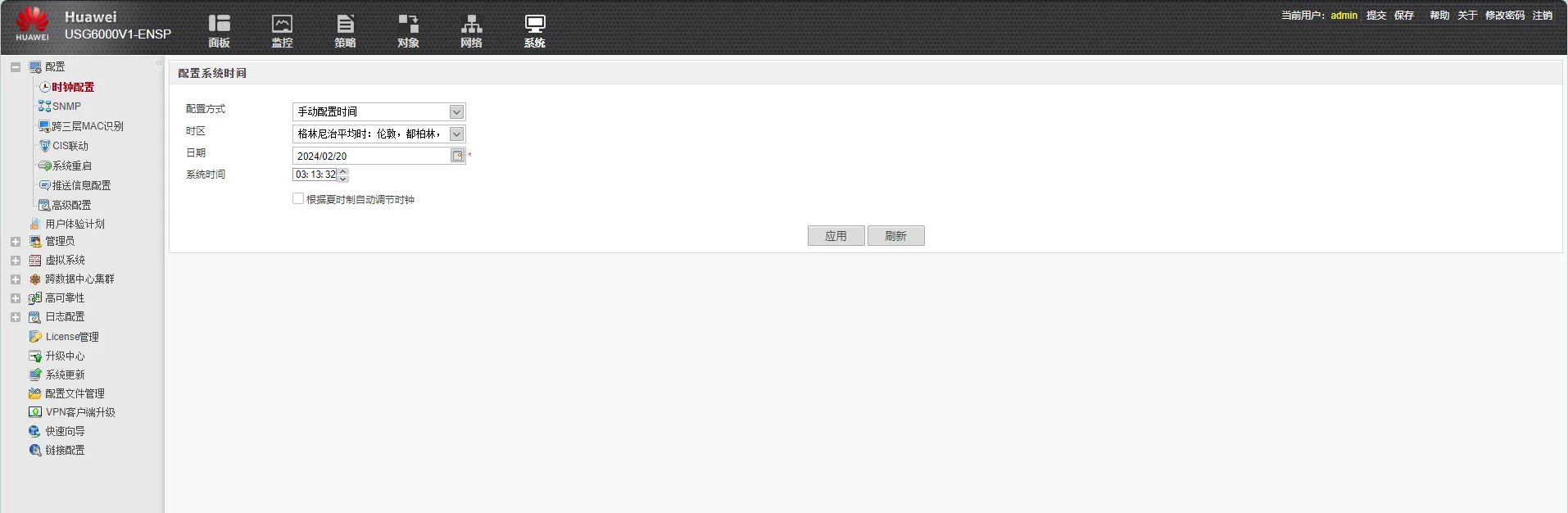

前面大概了解了防火墙的基本原理与应用,今天通过模拟器来实现一下效果。 ## 一、实验配置 拓扑图:  前期准备:配置正常IP地址和路由。但是正常情况下没有配置策略的情况下是无法ping通防火墙接口地址的。 防火墙默认账号密码为:缺省用户名为:admin,缺省密码为:Admin@123。设备型号:USG6000V,默认管理口G0/0/0,IP地址:192.168.0.1/24 ### 1.1 地址配置 开始配置前建议规划好地址及网段。 ```ssh [FW]dis ip int b 2024-02-20 01:51:10.350 *down: administratively down ^down: standby (l): loopback (s): spoofing (d): Dampening Suppressed (E): E-Trunk down The number of interface that is UP in Physical is 5 The number of interface that is DOWN in Physical is 5 The number of interface that is UP in Protocol is 5 The number of interface that is DOWN in Protocol is 5 Interface IP Address/Mask Physical Protocol GigabitEthernet0/0/0 192.168.0.1/24 down down GigabitEthernet1/0/0 192.168.1.254/24 up up GigabitEthernet1/0/1 192.168.80.254/24 up up GigabitEthernet1/0/2 183.12.1.2/24 up up GigabitEthernet1/0/3 unassigned down down GigabitEthernet1/0/4 unassigned down down GigabitEthernet1/0/5 unassigned down down GigabitEthernet1/0/6 unassigned down down NULL0 unassigned up up(s) Virtual-if0 unassigned up up(s) ``` 没有配置安全策略前是无法进行ping通的。  ### 1.2 安全域与接口配置 将对应的物理接口加入对应的安全域,如trust、dmz、untrust等等。 ```ssh firewall zone local set priority 100 # firewall zone trust set priority 85 add interface GigabitEthernet0/0/0 add interface GigabitEthernet1/0/0 # firewall zone untrust set priority 5 add interface GigabitEthernet1/0/2 # firewall zone dmz set priority 50 add interface GigabitEthernet1/0/1 ``` ### 1.3 安全策略配置 分配好区域之后还是不能进行通信,需要配置域间策略,现在这个实验都是不同区域间通信,因此域内策略不需要,实际情况需要实际考虑。 ```ssh # 进入安全策略视图,安全策略视图下是安全策略,可以配置多条策略,以名称区分,在策略进行五元组、用户、时间段等配置 [FW]security-policy [FW-policy-security] # 配置一条Local到any的策略,允许防火墙本身访问所有区域,在安全策略视图下通过rule配置 # 源区域local,目的区域any表示所有区域,service icmp表示允许ping,还有其它如http\dns\telnet等等,action动作为允许 rule name local-any source-zone local service icmp action permit # 配置trust到untrust区域的放通策略 rule name trust-untrust source-zone trust destination-zone untrust action permit # 配置trust到dmz的放通策略 rule name trust-dmz source-zone trust destination-zone dmz action permit # 配置untrust到Local,需要允许外网能够访问防火墙的接口地址 rule name untrust-local source-zone untrust destination-zone local action permit # 配置untrust到dmz的允许ping的策略,注意实际配置中一般建议使用nat进行服务器映射,这里只做测试 rule name untrust-dmz source-zone untrust destination-zone dmz service icmp action permit ``` 上面是简单的安全策略配置,没有涉及到用户、时间段、源主机IP,目的主机IP等等,但都是在规则里面配置的,可以自行尝试。 如果配置完成后对于防火墙的接口地址还是无法Ping通,就还需要进行接口服务的策略配置。 ```ssh # 这边针对trust和untrust开启了ping的访问 interface GigabitEthernet1/0/0 description to-trust undo shutdown ip address 192.168.1.254 255.255.255.0 service-manage ping permit # interface GigabitEthernet1/0/1 description to-dmz undo shutdown ip address 192.168.80.254 255.255.255.0 # interface GigabitEthernet1/0/2 description to-internet undo shutdown ip address 183.12.1.2 255.255.255.0 service-manage ping permit ``` 上面配置完成应该就差不多了。  ## 二、Web界面配置 基础的区域间访问可以通过命令行进行配置,但是对于一些如授权、流量检测等命令行就比较麻烦了,因此实际配置中一般是开局网络配通之后通过管理口登录Web界面进行更详细的配置,像防火墙、无线控制器AC等设备。  修改G0/0/0地址为相同网段。 ```ssh interface GigabitEthernet0/0/0 undo shutdown ip binding vpn-instance default ip address 192.168.5.2 255.255.255.0 alias GE0/METH service-manage http permit service-manage https permit service-manage ping permit service-manage ssh permit service-manage snmp permit service-manage telnet permit ```           如果是通过Web界面配置可视化配置比较直观方便,而且对于流量监控那些会比较好看点,最重要的是配置完成记得保存。

Chuck

2024年2月22日 09:33

转发文档

收藏文档

上一篇

下一篇

手机扫码

复制链接

手机扫一扫转发分享

复制链接

Markdown文件

分享

链接

类型

密码

更新密码